SASEの読み方

さしー らしいです。イントネーションは「さ」にありますね。

SASEが解決すること / 背景

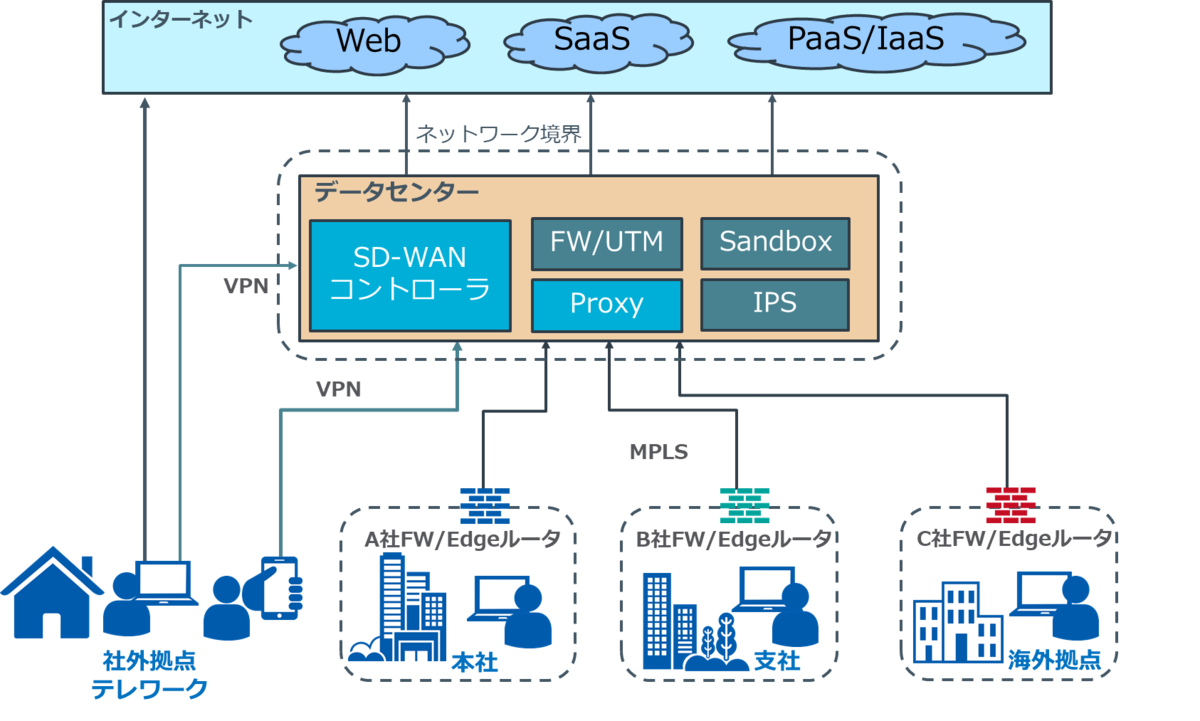

複数の拠点をもつ会社や、在宅・リモートワークで個人のPCやスマホからアクセスする自体になり、従業員のアクセスを制限するのが難しくなってきました。

これまではVPNなどで一度企業のデータセンターの中に通信を集め、そこのFWなどで制御をしてきましたがトラフィックの増加に伴いそれも難しくなってきました。

SASEとは?オールインワン製品でDX推進に向けた効率的なセキュリティ投資を! より引用

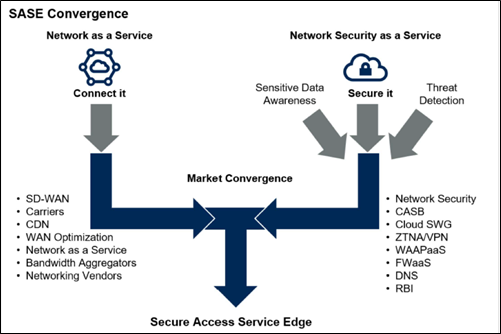

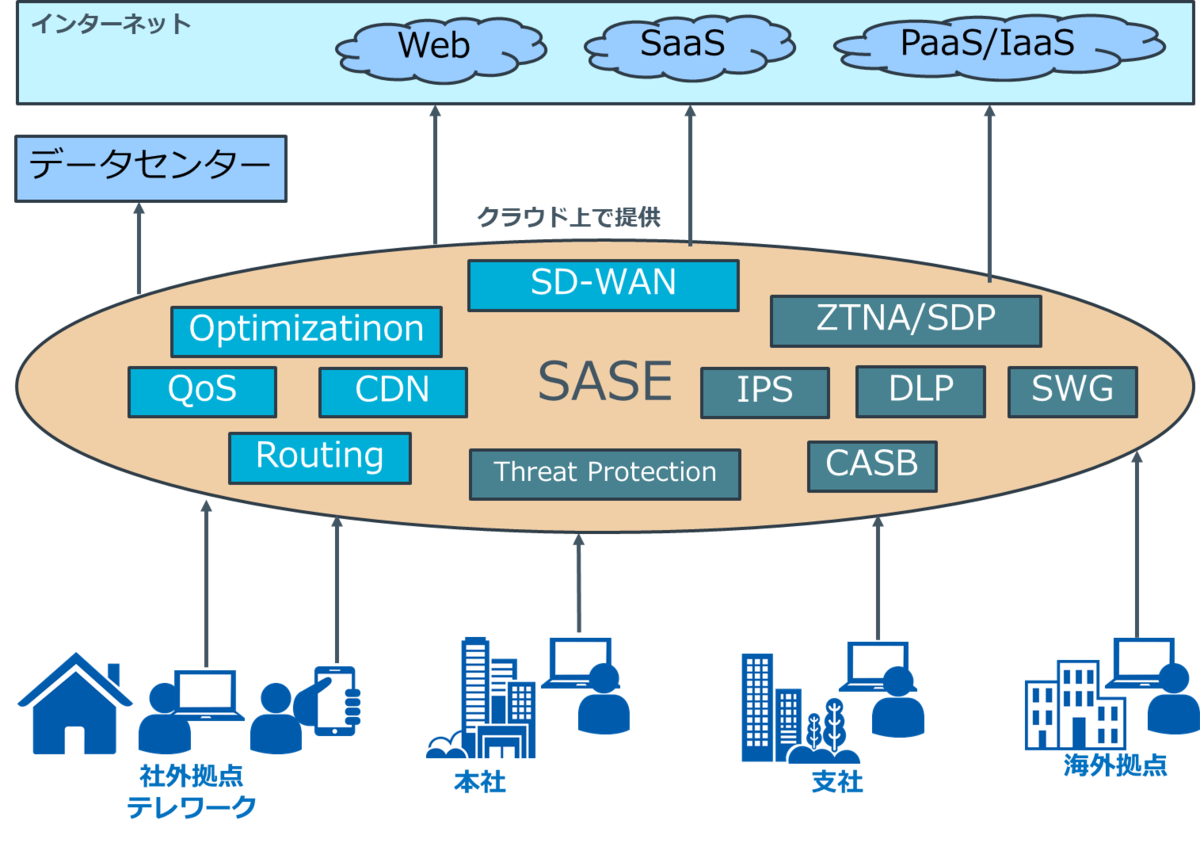

そこで最近は通信の制御・管理・監査・記録をクラウドサービスにまかせてしまおうという流れになっており、それを実現するのがSASEという考え方です。(SASEはネットワークサービスとセキュリティサービスを組み合わせたフレームワークです)

SASEとは?オールインワン製品でDX推進に向けた効率的なセキュリティ投資を! より引用

SASEは離れたロケーションのWANをSoftware-Definedで管理するSDN-WANの概念も含んでおり、これまでVPNで相互接続していた拠点間通信をSDN-WANでうまく管理する世界観を持っています。また最近のゼロトラストネットワークの文脈では、デバイスは全て信用できず、流れる通信も信用できないことを前提で常に認証認可をすることで通信をコントロールしていきましょうということを謳っています。SASEはこれを実現するための考え方でもあります。

そのほかにSASEの嬉しいところは様々なネットワークセキュリティを企業が持つのではなく、クラウド側でマルッとやってくれるので、企業からするとある程度の費用を払うだけで煩わしいセキュリティをあまり考えずにすむようになります。

結構これは大きくて、ネットワークセキュリティってFW/IPS・IDS/EDR/EPP/CASB/SIEM…(EPPとEDR入れるかは怪しい) とかとにかく攻撃手法が多岐にわたるに従ってやらないといけないこと増えるんですよね。もちろんSASEを使ったところでオフィス内NWは存在するので考える必要はあるのですが、今後はますますクラウドの利活用が進むことで基盤を自社で持たなくて良くなる時代が必ず来るでしょう。

SASEのアーキテクチャ

これと決まったアーキテクチャがあるわけではありません。

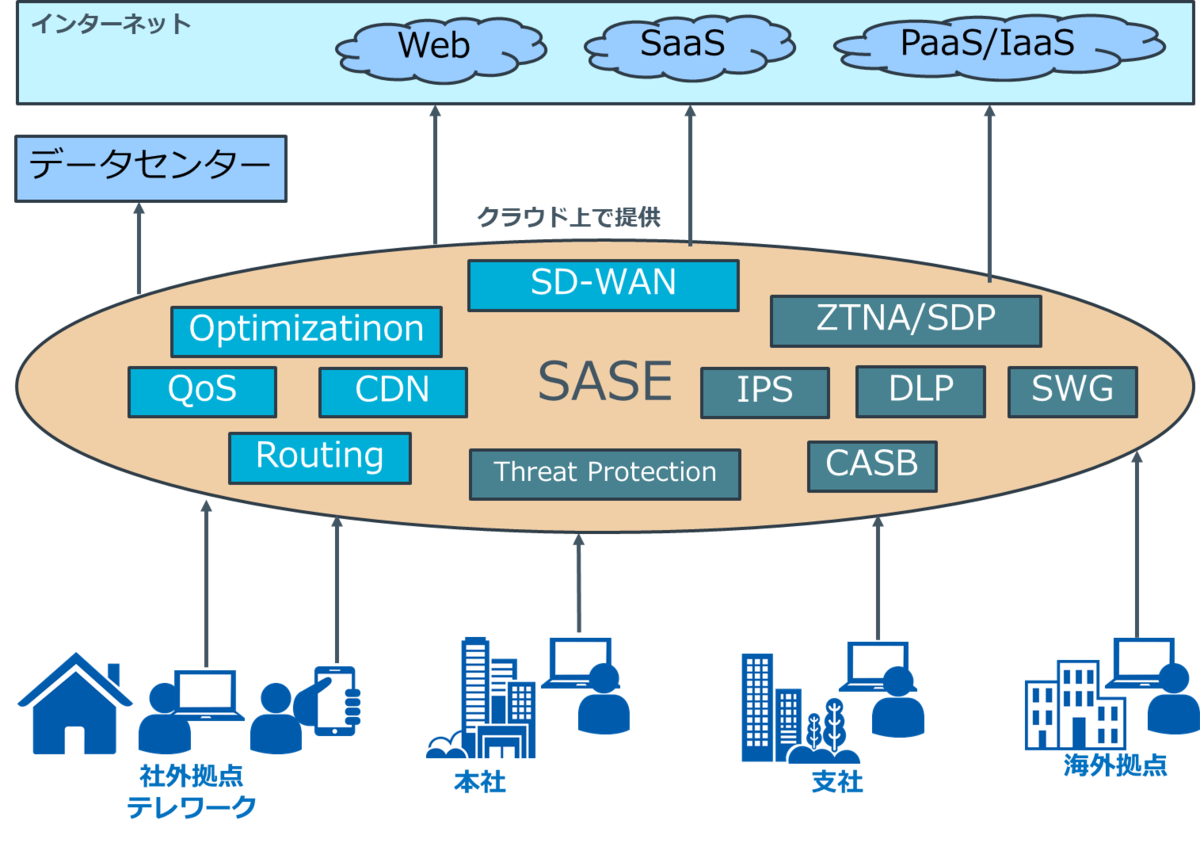

ただし大体の場合は、クライアントデバイスにエージェントをインストールし、エージェントからSASEにIPsec/SSLのVPNを貼り、ネット通信や会社向け通信を全てSASE経由にするというのが一般的な動き です。

SASEとは?オールインワン製品でDX推進に向けた効率的なセキュリティ投資を! より引用

SASEの製品

- netskope

- zscaler

- Prisma Access(Palo Alto)

- MVISION Unified Cloud Edge(Macfee)

などいろいろありました。すごーく細かくみていくとセキュリティでやれることはちょいちょい違うと思うのですが、クラウドサービスになるのでほっといてもアップデートするところかなと思います。

なので、セキュリティはまあある程度で考えてそれよりも安定して接続できるのか?とか帯域問題ないよね?あたりを導入する方は検討するのが良いかなと思います。 あと価格ね。